Szerző: Tamás | okt 5, 2021 | Blog

Adatvédelmi és infomációbiztonsági incidens felderítése

2021. október 4-én magyar idő szerint 18 óra előtt pár perccel a Facebook minden szolgáltatása – köztük az Instagram, Messenger és Whatsup – elérhetetlenné vált.

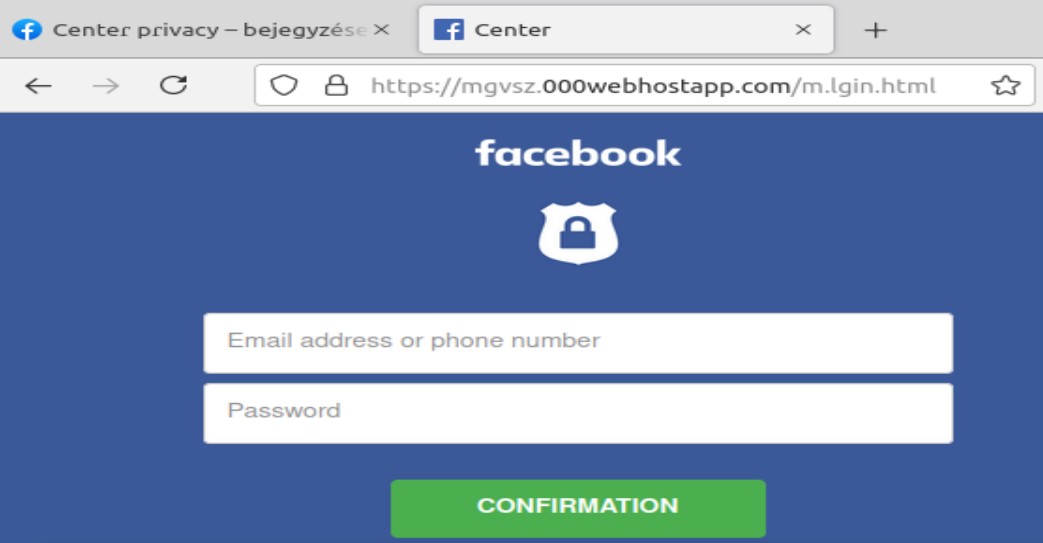

A vizsgálat első szakaszában a kollégák helytelenül arra a következtetésre jutottak, hogy a hálózati forgalom elosztásáért felelős BGP protokoll lesz a hiba oka. Ez természetesen észszerű magyarázatnak tűnt a jelenségek ismeretében, így egy előzetes gyorsjelentés napvilágot is látott a sajtóban. Ez azonban hiba volt részünkről, amiért természetesen vállaljuk a felelősséget.

A valódi okok megértéséhez egy véletlen vezetett el minket: a helyreállítás során ugyanis eltéréseket találtunk a kiemelt felhasználók listájában. Ez a lista tartalmazza azokat a kiemelt felhasználói hozzáféréseket, amik a FACEBOOK core rendszerek használnak a hitelességi fa legfelső szintű tanúsítványaként.

Itt akadtunk rá a kiváltó okra, ami egy Oklahoma City beli IP címhez tartozott. Az access log alapján a következő parancsokat tudtuk azonosítani:

> login: Chuck [ENTER]

> FB … Success login

> Start process: Facebook –uninstall –force [ENTER]

> Confirmation required! …

> user: Chuck Norris [ENTER]

> Access granted. FACEBOOK removal in progress.

> 404!

> 404!

> 404!

A naplófájl itt megszakad, azonban ez már elégséges információkkal szolgált, mi történhetett pontosan: Chuck Norris eltávolította a FACEBOOK alkalmazást a telefonjáról.

Most ennyi, hamarosan jelentkezünk a technikai részletekkel.

Szerző: Tamás | márc 4, 2021 | Blog

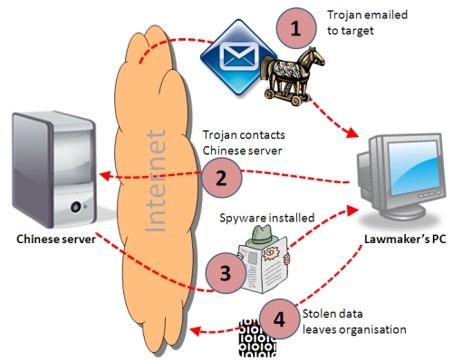

Az Amerikai Kiberbiztonsági és Infrastruktúra Ügynökség (CISA) riasztást adott ki, amelyben figyelmeztetnek egy folyamatban lévő adatlopási kampányra. Valószínűleg kínai hackerek ismeretlen szoftverhibát kihasználva sikeresen támadnak MS Exchange szervereket.

A felfedezett támadások jellemzője, hogy aktív Antivírus védelmi megoldások használata mellett is sikeresen fertőznek saját üzemeltetésű (on-premises) Exchange Server 2010, 2013, 2016 és 2019 szervereket.

A nulladik napi (Zero-day, 0-day) sérülékenység a felhős rendszereket állítólag nem érinti – de ezt szokás szerint csak hónapokkal később szokták beismerni ☹

A legfertőzötteb terület természetesen az USA, de számottevő fertőzés van már Európában – elsősorban Németországban – is. Ez valószínűleg óráról–órára változik. A fertőzött szerverek jelentős részére telepítenek web shell-t, amivel aztán tetszőleges parancsokat tudnak végre hajtatni az áldozatokkal.

A CISA nyomatékosan felszólítja a szervezeteket a frissítések azonnali telepítésére, amivel elejét lehet venni az informatikai katasztrófának.

Ha Önöket is érintheti a probléma, és segítségre van szükség a rendszer biztonságossá tételéhez, vagy az on-line munkavégzést szeretnék a lehető legbiztonságosabbá tenni, a Biztonság Akadémia üzemeltetési szakértői készek segíteni benne.

Szerző: Tamás | máj 3, 2020 | Blog

Videózhatunk vele biztonságosan Home Office-ban?

Home office

A járványügyi vészhelyzet olyan megoldásokat kényszerített ki a cégekből és munkavállalóikból, ami pár hónapja még nehezen elképzelhető lett volna. A tárgyalási szokásaink egyik napról a másikra változtak meg az „igyunk egy kávét” illetve a „8:30-ra mindenki a meetingroom-ba” megoldásokról a „leszűröm a tésztát és veszem a fülest” meghívásokra.

A változások egyértelmű nyertesei azok a cégek, akik képesek sokszereplős videó-konferencia hívásokat szolgáltatni. Ezen megoldások közül is volt egy, ami óriásit robban a piacon – 3 hónap alatt a napi felhasználók száma ~10 millióról 300 millióra duzzadt. Ennek az óriási népszerűségnek az okai egyrészt ingyenességében (akár 100 résztvevőig) keresendőek, de leginkább a könnyű kezelhetősége az, ami tömegeket vonzott be.

Amint azt sokan megtapasztalhatták, a nagy üzleti versenytársak, mint a Cisco webex, Microsoft Teams, Skype for Business, Jitsi, stb. vagy bonyolultabbak, vagy valmi részeként elérhetőek csak, így drágábbak is, méretileg és erőforrás igény alapján is nagyok, és sok tapasztalatból a használatuk során gyakori a szenvedés. A piac pedig nem arra vágyott leginkább, hogy új eszközöket kelljen venni, és azt napokig az üzemeltetőknek telepítgetni egy gyors megbeszélés miatt. A cél most az volt, hogy egy véletlenszerűen előkapott laptopon vagy mobilon is jól elfusson, sok szereplővel, hosszabb előkészületek nélkül. Erre pedig a Zoom tökéletesen alkalmas.

A könnyű kezelhetőségnek azonban ára is van: könnyen lehet a találkozókat megzavarni az ú.n. bombázás technikával; nem elég erős titkosítást alkalmaztak a kommunikációban; megjelentek fertőzött, nem hivatalos telepítő-készletek; stb.. Ezen kívül pedig elkövettek még egy komoly hibát.

Adatvédelmi szabályzat

A Zoom adatkezelési szabályzata jogot ad arra, hogy a felhasználók adataival a saját belátásuk szerint bármit meg tudjanak tenni. Ez bizony komoly adatvédelmi öngól, még ha feltételezzük is azt, hogy ezt a szolgáltatás-fejlesztéshez, illetve marketinghez, és nem rosszhiszeműen használják fel. Azonban a Zoom adatvédelmi és biztonsági politikája szinte semmiben sem különbözött a nagy konkurensek 1-2 évvel ezelőtti szabályzataitól.

Akkor miért támadják mégis ilyen hevesen? A válasz egyszerű, már-már triviális. Üzleti érdekből. Hiszen a nagy riválisok nem akarnak engedni egy újonnan jövő konkurenciát megerősödni, hiszen az durván belenyúlhat a piacukba.

Miért? Mert tudják, hogy az új belépő mindent visz.

Mégis, mi a Zoom legnagyobb hibája?

Azt hiszem, erre a kérdésre minden IT biztonsággal foglalkozó tudja a választ, de olyan triviális, hogy az már fáj. Természetesen: a felhasználó képzetlensége.

A legtöbb támadást úgy követhették el a Zoom ellen, hogy a felhasználó képzetlenségét használták ki. Az emberek számos esetben maguk segítették a hackereket vagy a trollokat a konferenciák megzavarásához azzal, hogy nem tartották be az alapvető biztonsági szabályokat, ők maguk tették közzé a meeting ID-t, vagy estek csapdájába egy u.n. adathalász támadásnak – és léptek be hamis csoportokba.

Hogy? Mit? De nekem nem mondta senki …

Hogy? Mit? De nekem nem mondta senki …

Természetesen a programnak is változtatnia kell, hogy nehezítse a felhasználók képzetlenségének, hiszékenységének kihasználását. Ez úgy gondolom a fejlesztőkön nem múlott – viharsebességgel javítják a bejelentett hibákat. Eredményeképpen 2020. április 27-én hétfőn megkezdődött a program 5.0 főverziójának a kiadása. Azóta már frissítve 5.0.1-re.

A frissítés a legtöbb problémát kezelte, és olyan biztonság-politikát vezetett be (közzétéve március 29-én), amely következtében az adatvédelmi minősítése 5.0 lett, és így a legjobbak közé emelte a szoftvert.

9+1 egyszerű lépés a biztonságos használathoz

- Használjon jelszóval védett értekezletet. Ezt megteheti felhasználó, csoport, vagy fiók szinten is. Ha megköveteli a találkozóhoz a jelszó megadását, csak annak ismeretében tudnak belépni a konferenciára – mint ha csak bezárnák az iroda ajtaját.

- Azonosítsa a felhasználókat. Ehhez meg kell követelnie a csatlakozótól, hogy lépjen be a Zoom fiókjába. Mivel a Zoom-ot regisztráció nélkül is lehet használni, ez megnehezíti az azonosítást. Ezért követelje meg ezt a csoport gazda.

- Ne engedje, hogy a házigazda előtt be lehessen lépni a konferenciába. Amíg Ön nem lép be a meghirdetett találkozóra, ez ne lehessen másoknak sem. A szigorítást a csoport számára a Fiókbeállítósok (Personal / Settings) alatt találja.

- Zárolja a találkozót. Ha már mindenki megérkezett, lehetősége van az találkozó zárolására. Ehhez a Résztvevők kezelése (Manage Participants) menüben a kattintson a „More” elemre, majd válassza a „Lock” lehetőséget.

- Kapcsolja ki a csatlakozott résztvevők képernyő megosztását. A Biztonság menüpontban megadható, hogy képernyő megosztást csak az értekezlet összehívója kapcsolhat. Ha erre egyébként sincs szükség, ne hagyja, hogy megzavarják az előadását.

- Használjon egyedileg létrehozott azonosítót. Ha lehetséges ne használja a személyes találkozó azonosítót, mert ha az kiszivárog (pl fénykép Facebook-on), mások is megpróbálhatnak belépni a tárgyalásaira. Minden esemény előtt generáljon új azonosítót, így biztosan nem tudnak felkészülni a megzavarására.

- Használjon várakozó szobát. A „waiting room” funkció remek lehetőség megszűrni a csatlakozni kívánó résztvevőket, mielőtt a tárgyalásba léphetnének. Ezzel például sorba is állíthatjuk a tárgyalópartnereket, ha szoros a program, és nem akarunk elvesztegetett időt.

- A fájlmegosztásokkal bánjon óvatosan. Mivel itt ellenőrizetlen tartalmak is megjelenhetnek, inkább használjon erre specializálódott alkalmazásokat, amik maguk intézik a partner azonosítását és a tartalom ellenőrzését. Jó megoldás a OneDrive, Google Drive, Box, stb. – de ügyeljen a GDPR betartására.

- A rendbontót távolítsa el az értekezletről. Ezt a „Participants” lapon a „More”-ra kattintva találja meg (Remove). A „Settings – Meetings – Basic” menüben beállítható az is, hogy egy már egyszer eltávolított résztvevő jelentkezhet-e újra a találkozóra.

Maradj otthon! Maradj Friss!

+ 1. Ellenőrizze gyakran a frissítéseket. Nincs tökéletes program, és nincs tökéletes biztonság. A fejlesztők hozzáadhatnak új megoldásokat, változtathatnak az alapértelmezett beállításokon, letilthatnak már nem biztonságos funkciókat. Az asztali alkalmazásokban a jobb felső ikonra kattintva megnyílik a menü, ahol a „Check for updates” ellenőrzi, kiadtak-e újabb verziót az alkalmazásból.

TIPP! – Próbálja ki most rögtön!

Summa summarum

A Zoom jó kis alkalmazás. Sokkal használhatóbb, mint a Skype, Teams, Jitsi Meet, stb. Nagyon ötletes megoldás benne a virtuális háttér, amitől egy rakás száradó ruha, vagy egy tömött könyvespolc előtt is nyugodtan tárgyalhatunk, háttérben a sarki fénnyel, vagy egy idilli tengerparttal.

Smart casual a’la Home Office beach edition

Könnyen és gyorsan beállítható, és remek minőségben lehet vele dolgozni.

A verziófrissítés óta óriási javulást mutat a biztonsága, így már nyugodt szívvel javaslom használatra azoknak, akiknek nem szükséges ipari kémkedés ellen védett virtuális tárgyaló -arra viszont a többi jól ismert platform sem való.

Persze számukra is van megoldás, így ők feltétlenül keressenek 🙂

ZOOM integrációs lehetőségek

Azért pedig, hogy még csak véletlenül se legyen senkinek problémája egy konferenciahívás alatt – legyen szó bármely szoftverről -, próbáljuk ki jó előre az alkalmazást, amit használni akarunk (vagy vagyunk kénytelenek), és mindenképpen nyissuk meg a Beállítások menüjét, ahol a Biztonsági lehetőségeket állítsuk be minél szigorúbbra!

Mindenkinek hatékony és problémáktól mentes tárgyalásokat kívánok!

Szerző: Tamás | aug 22, 2019 | Blog

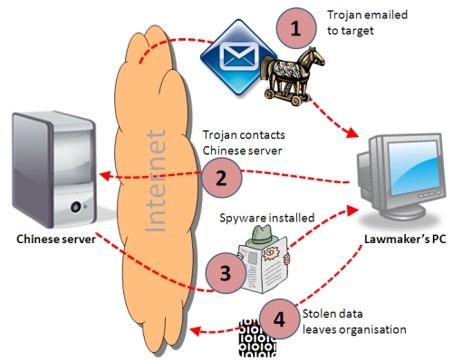

Ez a leírás azért készült, hogy segítsen megértetni a támadó szándékok közti különbséget. Ha ugyanis tudjuk a támadási eszközt, akkor tudunk ellene hatékonyan védekezni.

Az itt felsorolt kártékony kódokat a szaknyelv Malware-nek nevezi a Malicious Software (rosszindulatú szoftver) rövidítésével. Ezek a programok mind hasznot hoznak a készítőjének, de nem mind közvetlenül okoz kárt az áldozatnak.

A kártékony programoknak két jól elkülöníthető fajtájuk van motivációjuk alapján.

- Közvetlen károkozó tevékenység, mint pl. az adatlopás, zsarolás, hirdetések erőltetése, stb.

- Úgynevezett támogató szolgáltatások biztosítása. Ezek lehetőséget teremtenek a támadás megvalósításához (backdoor, Browser hijacker), vagy elfedéséhez (rootkit).

A kifinomultabb támadásokhoz gyakran használják a támogató szolgáltatásokat, mivel az segíti a támadó rendszerben maradását. Ez olyankor a leglényegesebb, amikor információszerzésre specializálódott támadást indítanak egy cég ellen. Ekkor ugyanis a cél a lehető legtöbb információ megszerzése, és a felfedezés ellehetetlenítése.

Lássuk akkor magukat a malware típusokat:

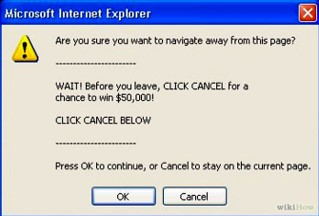

AdWare: A legkevésbé veszélyes és régen a legjövedelmezőbb Malware-nek számított. Fizetett hirdetéseket jelenít meg a számítógépen. Kihalófélben van a számítógépeken, viszont feljövőben van Androidos rendszereken. Míg régen az Internet Explorer volt a legjobban fertőzött, manapság a Google Chrome a nagy kedvenc, ahova beépülve csak a teljes program eltávolításával irtható ki.

SpyWare: A kémprogram olyan szoftver, amely kémkedik utánad, nyomon követi internetes tevékenységedet annak érdekében, hogy célzott reklámokat (Adware) juttasson el hozzád. Ha talál olyan hibát a programokban, ami lehetővé teszi számára, akkor ellopja a webböngészőben tárolt adatokat – pl. weboldalak bejelentkezési adatai (Facebook, G-mail, Freemail, bank, webáruház, stb.), vagy titkosítatlan kapcsolatok (mentési rendszer, nyomtató, fájlszerver, stb.) adatai. Mivel a hálózati forgalmat figyeli, a titkosítatlan levelezést vagy chat-et is le tudja hallgatni.

Az így megszerzett adatokat aztán a feketepiacon értékesíti az kémprogram írója.

Virus: Olyan fertőző program vagy kód, amely egy másik programhoz fűzi hozzá magát. Ha ezt a programot elfuttatja a számítógép, akkor képes reprodukálni magát (fertőzni). A romboló modul változatos késleltetéssel aktiválódik, nem feltétlen a fertőzéskor. Leggyakrabban a fájlok egymás közötti megosztásával (másolás, letöltés) terjed.

A hagyományos vírus azért is jelentősen különbözik a többi fertőzéstől, mert

- a fertőzés önmagában nincs jelen, csak a számítógépen tárolt adatfájlokhoz kapcsolódóan,

- általában eltávolítható úgy, hogy az adatok sértetlenül helyreállnak.

Nagyjából kihalt kártevő fajta.

Worm: Ez egy olyan program, amely sokszorosítja önmagát, elpusztítva azokat a fájlokat, amiknek a helyébe lép. Csak elég kevés ismert féreg van.

- Készítettek adatölő férget, amely addig dolgozik, amíg a számítógépen az összes potenciális adatfájlt elpusztítja.

- Számos cégek ellen irányuló, hálózati terhelést, internet lassulást (DoS, dDoS) okozó férget készítettek.

- Használták üzenetszórásos tevékenységre, online propagandára aktivisták.

- Készült olyan féreg, amely egy másik féreg megfékezésére volt képes (Blaster vs. Welchia worm)

- A világ legismertebb kibertámadását is egy féreg végezte el – a Stuxnet nevű kiberfegyver 2010. júniusában az iráni atomprogramban okozott komoly károkat.

A féreg legkülönlegesebb tulajdonsága, hogy emberi beavatkozás nélkül képes terjedni – ha egy hálózatban megfertőz egy eszközt, onnantól a teljes hálózatot képes végigfertőzni. Erre a programokban található hibákat (sérülékenységet) használja fel.

Trojan: A legveszélyesebb támogató Malware. Trójai programok készítésének a célja a számítógép erőforrásainak átvétele, más támadó kódoknak a célpontra való biztonságos bejuttatása. Közreműködhetnek érzékeny (pl. pénzügyi) információk ellopásában, de nagyobb rendszerek elleni támadások (dDoS) zombi hálózatának kiépítésében is.

RootKit: Ez hasonlatos ahhoz, amikor egy betörő bujkál a padláson, hogy elkapja azt a pillanatot, amikor nem vagyunk otthon. Feladata, hogy elrejtse más programkódok futását a rendszer, az Antivírusok és az üzemeltetők elől. Ezt úgy érik el, hogy másik programnak álcázzák az indított vírust, manipulálják a naplóállományokat, az erőforrás figyelőket, alternatív indítási módokat illesztenek a rendszerbe egy lefagyás vagy újraindítás esetére.

Szakértők gyakran javasolnak Rootkit fertőzéskor teljes merevlemez törlést.

BackDoors: A trójai és féreg malware-ekhez hasonló, de fő feladata a rendszerben hálózati forgalom számára egy hátsó kaput nyitni. Ezen keresztül aztán további fertőzések érhetik el a rendszert.

A BackDoor programok önmagukban nem szoktak megjelenni, de fontos modulját képezik egy jól felépített támadás-sorozatnak. Minél kifinomultabb egy támadó malware, annál valószínűbb, hogy egy ügyes backdoor modul segíti a távoli támadókat a rendszerben maradni.

KeyLoggers: Elsődleges feladata a beírt azonosítók és jelszavak megszerzése, azok gyűjtése és továbbítása. Gyakran használnak vállalatok is keyloggereket, hogy megszerezzék a felhasználók érzékeny adatait. Néhány szülő vagy féltékeny partner sem veti meg a használatát.

A keyloggerek egyik legérdekesebb tulajdonsága, hogy az ellopott adatokat nem csak a telepítőjének küldik el, hanem rendszerint a program írójának is. Így a célpont mellett maga a betörő is adatlopás áldozata lesz. Hiába no, a Barazsy is megmondta: A bevétel erősíti a szabályt. Márpedig ezeknél a bűnözőknél az egyetlen szabály a bevétel maximalizálása bármilyen áron.

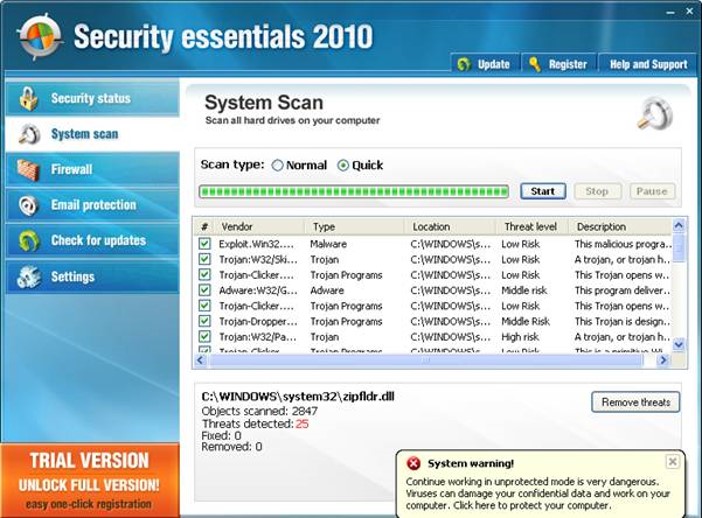

Gazember biztonsági szoftver: Ezek a programok megtévesztik a felhasználókat azt ígérve, hogy megkeresik és eltávolítják a fertőzéseket. Azonban általában teljesen haszontalan alkalmazások, csupán a felhasználót megtévesztve megvetetik „szolgáltatásaikat”; vagy kikapcsolva a valódi Antivirust további kártékony kódokat töltenek le. Így aztán dupla bevételre tesznek szert úgy, hogy nagyon sokáig ki sem derül az átverés.

Browser hijacker: A böngésző eltérítő az internetes böngészést manipulálja úgy, hogy a keresések eredményeit manipulálja, vagy más weblapokat hoz be, mint amit szeretnénk. Szándéka, hogy pénzt termeljen reklámok mutogatásával, vagy hamisított weblapokon történő adatlopással.

RansomWare: A zsaroló programok a számítógép megfertőzése után elzárják a felhasználó elől az adataikat és a feloldásért cserébe pénzt követelnek rajtuk. Majd minden országban jelent meg olyan változat, ahol a rendőrségükre hivatkozva jelenítenek meg hamis figyelmeztetést. A fizetés utáni feloldás koránt sem biztos, sőt semmi nem garantálja, hogy nem kezdi újra.

Az egyik legveszélyesebb fajtája a zsaroló programoknak a CryptoWare. Ez a program komoly titkosítással elkódolja az értékes adatfájlokat, amelyek visszafejtése gyakorlatilag lehetetlen lesz. Jellemzően a feloldásért cserébe kripto-valutában követeli a nem ritkán több millió Forintos váltságdíjat.

Az egyik legjövedelmezőbb malware típus, ráadásul a feketepiacon (Darknet) komoly zsarolóvírus-építő készleteket lehet vásárolni. Sőt a legújabb trend a RaaS – Ransomware as a Service. Ekkor a malware fejlesztője minden lényeges programot biztosít, a megrendelőnek csupán a támadókód célba juttatását kell megoldania. A befolyt hasznon pedig osztozik a zsarolóvírus írója, és a megrendelője.

A korai felismerés segíthet a megállításban, a kár-minimalizálásban, ezért mindig legyen gyanús, ha az eszközünkön a következő tüneteket észleljük indokolatlanul:

- Fokozott processzor használat – hangos hűtő-ventilátor.

- Lassan reagáló Windows, böngésző, vagy egyéb program.

- Hálózati kapcsolat problémás, szakadozik az internet.

- A programok lefagynak, vagy indulás után összeomlanak.

- Eltűnt, törlődött vagy módosult fájlok.

- Új, ismeretlen fájlok, ikonok megjelenése az asztalon, vagy a mappáimban.

- Antivirus alkalmazás vagy tűzfal kikapcsol.

- A számítógép egyéb szokatlan viselkedése.

- Kéretlen levelek, üzenetek küldése az ismerőseimnek.

Régi jó tanács, de érdemes megfogadni: Légy résen! 😉

Érdekli a legjobb Antivírus program?

Cikkünket elolvashatja a témában a https://biztonsagakademia.hu/a-legjobb-virusirto/ oldalon.

Ha Antivírus témában szakértőre van szüksége, keresse fel csapatunkat!

Biztosan tudunk segíteni.

Hogy? Mit? De nekem nem mondta senki …

Hogy? Mit? De nekem nem mondta senki …